Vamos hacer un ataque a una red wifi con un cifrado WEP, esto es realmente sencillo.

Para ello lo dividiremos el ataque en partes :

1.- Poner nuestra tarjeta en modo monitor.(si no sabes haz clic)

2.- Escanear y localizar objetivo.

3.- Capturar paquetes.

5.- Generar tráfico en la red.

6.- Crackear contraseña.

(El orden que se ponga los comandos no altera el resultado, siempre que detrás del parámetro se ponga su valor.

Digo esto porque en las fotos pongo los comandos en otro orden al que está escrito aquí.)

PROBLEMAS

Bueno, como decía en el post de como poner vuestra tarjeta en modo monitor, la tarjetas wifis aunque se ponga en modo monitor, no tiene porque funcionar al 100% en mi caso la del portátil me daba fallos con los clientes por eso no he podido usarla aquí.

Y he usado mi TP-LINK TL-WN722N del chino por 10€ con cable usb de 1m.

Paso 1 y 2

airodump-ng wlan1mon

En mi caso mi interfaz es wlan1mon, vosotros pondréis el nombre de vuestra interfaz modo monitor.

Lo dejamos un par de minutos, cuando localicemos una red con cifrado WEP, paramos el ataque con crtl+c.

Paso 3

(Yo me iría al escritorio para tener localizado el archivo.)

cd Escritorio/

El parámetro –w captura indica el nombre del fichero donde se van a guardar los datos.

La captura esta guardado en mi caso en /Escritorio/WEP es una carpeta creada por mí.

El nombre que le des a los datos que quieres guardar con airodump-ng si le llamas captura según las veces que repitas el ataque el nombre será captura-01.ivs captura-02.ivs captura-03.ivs etc..

Ya que en el ataque WEP nos interesa capturar los paquetes IVS le diremos con --ivs que sólo capture ese tipo de paquetes.

Parámetro --bssid MAC_AP filtra para que solo capture paquetes de la red objetivo.

airodump-ng --ivs -w captura -c 1 --bssid MAC_AP wlan1mon

Bueno, esto lo podríais dejar un tiempo prolongado y podrías saltar al último paso, pero si tenéis prisa seguir leyendo.

Paso 4

Ahora que tenemos airodump capturando IVs vamos a generar tráfico en la red. Para ello vamos a autentificarnos y asociarnos con un cliente ficticio de la red.

Volvemos a abrir un terminal nuevo y escribimos:

aireplay-ng -1 10 -e Orange_12D3 -a MAC_AP -h MAC_FALSO_cliente wlan1mon

Parámetro -1 10 indica que vamos a enviar 10 paquetes de autentificación

Parámetro -a MAC_AP indica la dirección mac del punto de acceso que lo cogeremos de la primera terminal.

Parámetro –h MAC_FALSO_CLIENTE indica una dirección mac falsa.

Parámetro -e NombreWifi

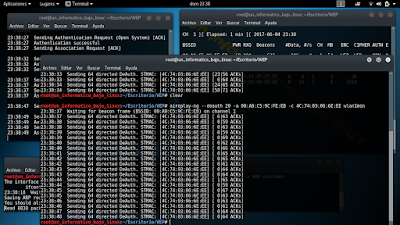

Paso 5

aireplay-ng -3 -b MAC_AP -h MAC_FALSO_cliente -x 600 wlan1mon

Parámetro -3 indica el tipo de ataque, y –x 600 lo usamos para indicar la velocidad con la que reinyectamos los paquetes.

Ahora tendríamos que esperar a que alguien se conecte a la red para que capturemos un ARP.

Pero en el caso que haya alguien conectado como es el mío, que hay un cliente real pues lo desautentificaremos de la red para que se vuelva a conectar automáticamente. Y al volverse a conectar, tendremos nuestro ARP para reinyectar, con el comando:

aireplay-ng --deauth 20 -a MAC_AP -c MAC_CLIENTE_REAL wlan1mon

Parámetro --deauth 20 enviaremos 20 paquetes de desautentificar cliente.

Parámetro -a MAC_AP indica la dirección mac del punto de acceso.

Parámetro –h MAC_CLIENTE_REAL indica una dirección mac del cliente real.

Una vez desauntetificado el cliente se vuelve a autentificar en la red y capturamos al instante el paquete ARP y lo inyectamos repetidamente con nuestro cliente falso, haciendo que este ataque dure menos de 5 minutos si hay un cliente conectado.

Paso 6

aircrack-ng -0 captura-01.ivs

Será instantáneo sacar la contraseña de la wifi si habéis capturado 30000 IVS.

Cosas que deberías saber, imaginad que estáis cansados de capturar paquetes y no se a autentificado ningún cliente o el número de IVS no es el suficiente aún. Podréis cerrar todo, apagar, pero no borréis el fichero donde se capturó los IVS. Ya que cuando volváis a hacer el ataque si ponéis el mismo nombre al fichero en este caso "captura" en vez de llamarse captura-01.ivs se llamará captura-02.ivs y los IVS de la primera captura se puede reutilizar en aircrack sumándolos al de la nueva captura, y así con tantas capturas como tengáis.

Ejemplo habéis hecho tres ataque tres días distintos.

Tenéis captura-01.ivs captura-02.ivs captura-03.ivs

aircrack-ng -0 captura-01.ivs captura-02.ivs captura-03.ivsCon eso sumaréis los IVS de todas vuestras capturas para tener más IVS.

Ya sólo nos queda dejar nuestra tarjeta wifi normal con:

airmon-ng stop wlan1mon

VIDEO

No hay comentarios:

Publicar un comentario